La OSI detecta un phishing que suplanta al Ministerio de Sanidad sobre restricciones por COVID-19 con virus incorporado

La Oficina de Seguridad del Internauta ( OSI) ha detectado esta semana una nueva campaña fraudulenta de correos electrónicos (phishing) que suplantan al Ministerio de Sanidad, Consumo y Bienestar Social.

El mensaje de phising argumenta que hay un posible bloqueo de una ciudad debido al COVID-19 y para comprobarlo debes descargar un fichero. Sin embargo, según inform la OSI i se hace clic sobre el enlace, se descarga un archivo con malware que al ejecutarse infectará el dispositivo.

Si has descargado y ejecutado el archivo malicioso, según informa la OSI es posible que tu dispositivo se haya infectado. Para proteger tu equipo debes escanearlo con un antivirus actualizado o seguir los pasos que encontrarás en la sección desinfección de dispositivos. Si necesitas soporte o asistencia para la eliminación del malware, INCIBE te ofrece su servicio de respuesta y soporte ante incidentes de seguridad.

Si no has ejecutado el archivo descargado, posiblemente tu dispositivo no se habrá infectado. Lo único que debes hacer es eliminar el archivo que encontrarás en la carpeta de descargas. También deberás enviar a la papelera el correo que has recibido.

En caso de duda sobre la legitimidad del correo, no pulses sobre ningún enlace y ponte en contacto con la empresa, servicio o entidad que supuestamente te ha enviado el correo, siempre a través de sus canales oficiales de atención al cliente/usuario.

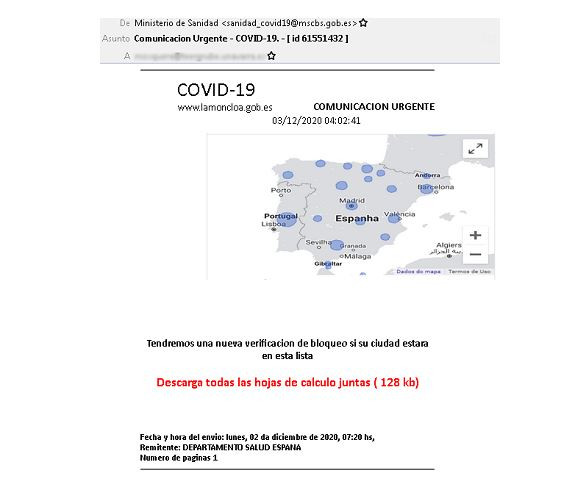

Se ha detectado una campaña de correos electrónicos suplantando al Ministerio de Sanidad, Consumo y Bienestar Social que contiene un enlace que, al pulsar sobre él, descarga malware en el dispositivo. El correo identificado se identifica con el asunto: ‘Comunicacion Urgente - COVID-19. - [ id xxxxxx ]’ para captar la atención del usuario, ya que todo lo relacionado con COVID-19 es un tema de interés para cualquier ciudadano. No se descarta que existan otros correos con asuntos diferentes, pero con el mismo objetivo: incitar al usuario a descargar un fichero bajo algún pretexto de su interés utilizando para ello técnicas de ingeniería social.

El mensaje se caracteriza por:

1.- Contener una imagen de un mapa que simula representar el imparto de la pandemia en España.

2.- Para dar credibilidad al mensaje, muestra la URL de la Moncloa, aunque no sea un enlace clicable.

3.- El texto que aparece es posible que este traducido de otro idioma debido a que contiene varios fallos gramaticales.

4.- Facilitar un enlace llamativo que simula descargar un documento que supuestamente contiene información relevante para el usuario, pero que al hacer clic sobre él, redirigen al domino que aloja y descarga el malware.

5.- Incluir fechas de emisión que son muy próximas al día en que se recibe el correo electrónico, o incluso del mismo día.

6.- Simular la dirección del remitente suplantado, usando los mismos dominios del gobierno “gob.es”. Aunque debemos recordar que este campo es bastante sencillo de falsificar.

Imagen del correo fraudulento .

Escribe tu comentario